Describir qué es un ciberataque es sencillo y complicado al mismo tiempo, puesto que la gama de fechorías que pueden describirse como tal es enorme y exige una cantidad de respuestas igualmente amplia.

La forma más simple de definir qué es un ciberataque es la explotación deliberada de sistemas informáticos, empresas y redes dependientes de la tecnología. Estos ataques utilizan códigos maliciosos para alterar la lógica o los datos del ordenador, lo que genera consecuencias perjudiciales que pueden comprometer información y provocar delitos cibernéticos, como el robo de identidad.

En el extremo más complejo desde el punto de vista técnico, los ciberataques pueden implicar un equipo muy unido de hackers de élite que trabajan bajo el mandato de un estado nación. Su intención es crear programas que aprovechen fallas previamente desconocidas en el software. Así consiguen filtrar datos confidenciales, dañar infraestructura clave o desarrollar una bases para futuros ataques.

Los grupos de piratería más peligrosos se conocen como “amenazas persistentes avanzadas” (APT, por sus siglas en inglés). Pero no todos los ciberataques involucran habilidades técnicas de alto nivel o actores patrocinados por el estado. En el extremo opuesto de la escala se encuentran los hacks que aprovechan los errores de seguridad largamente fijados, las ambigüedades en las interfaces de usuario e incluso una buena supervisión humana pasada de moda.

Muchos piratas informáticos son oportunistas y no escogen los objetivos más valiosos, sino los menos defendidos, como los ordenadores que no tienen instaladas actualizaciones de seguridad o los usuarios que hacen clic en los enlaces maliciosos.

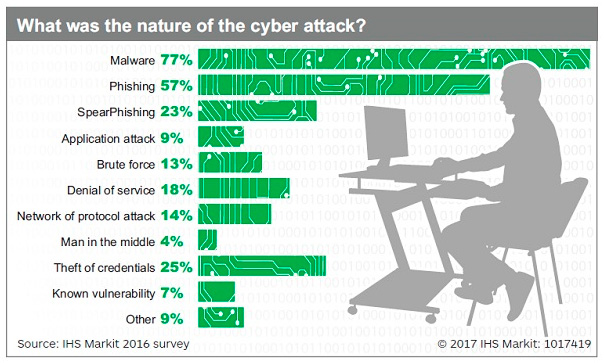

Se ha definido qué es un ciberataque, pero ¿qué tipos hay? La realidad es que no existen dos exactamente iguales. Sin embargo, hay estrategias y tácticas similares que se usan porque han demostrado su eficacia en el tiempo. Cuando un delincuente intenta piratear una organización, no creará una nueva forma de hacerlo, a no ser que sea absolutamente necesario. Normalmente recurren a un arsenal común de ataques conocidos por ser altamente eficaces. A continuación, se presenta una descripción general de algunos de los tipos más comunes que se observan hoy.

Malware se refiere a varias formas de software dañino, como virus y ransomware. Una vez que entra en el ordenador, puede causar todo tipo de estragos, desde tomar el control de la máquina y monitorear las acciones y pulsaciones de teclas, hasta enviar silenciosamente todo tipo de datos confidenciales a la base de origen del atacante.

Es uno de los más conocidos para el público general y se presenta de formas tan habituales como una alerta de antivirus en la pantalla o tras hacer clic erróneamente en un archivo adjunto de correo electrónico malicioso. Es muy efectivo y los atacantes suelen utilizarlo para entrar en los ordenadores de usuarios particulares y en oficinas.

Aunque existen varios métodos para introducir este ataque en un ordenador, en algún momento requiere que el usuario realice una acción para instalar el malware.

También se conoce como suplantación de identidad, ya que suele ser la principal vía que utilizan. Para combatir este tipo de ataques, es esencial comprender la importancia de verificar los remitentes de correo electrónico y los archivos adjuntos y enlaces.

Los atacantes saben que lo más probable es que un usuario no abra un archivo adjunto al azar o haga clic en un enlace de cualquier correo electrónico. Por ello, a menudo simulan ser alguien o alguna otra cosa para conseguir que se realice la acción deseada. Como dependen de la curiosidad y los impulsos humanos, estos ataques son difíciles de detener.

El SQL es un lenguaje de programación de consulta estructurado y utilizado para comunicarse con las bases de datos. Muchos de los servidores que almacenan información crítica para sitios web y servicios lo usan.

Un ataque de inyección SQL apunta específicamente a este tipo de servidor, utilizando código malicioso para extraer su información. Esto es especialmente problemático si el almacenamiento incluye datos privados de clientes, como números de tarjetas de crédito, nombres de usuario y contraseñas.

A diferencia del ataque a SQL, este tipo persigue al usuario y no al servidor. Implica la inyección de código malicioso en un sitio web, que se ejecuta en el navegador del usuario cuando este accede al mismo.

Una de las formas más comunes para implementar este tipo de ataque entre sitios es mediante la inyección de código malicioso en un comentario o un script que se puede ejecutar automáticamente.

Los ataques de secuencias de comandos en sitios cruzados pueden dañar significativamente la reputación de un sitio web al poner en riesgo la información de los usuarios sin ninguna indicación de que haya ocurrido algo malicioso.

Consiste en saturar de tráfico un sitio web, sobrecargando su servidor para que le sea imposible publicar su contenido a los visitantes. Aunque esto puede ocurrir porque el enlace de una noticia masiva se haya roto, a menudo es provocado con fines maliciosos.

En algunos casos, estos ataques DoS son realizados por muchos ordenadores al mismo tiempo. Son muy difíciles de superar debido a que el atacante aparece simultáneamente desde diferentes direcciones IP en todo el mundo, lo que dificulta aún más la determinación del origen.

Conocer qué es un ciberataque no siempre es suficientes para evitarlos. Los hackers parecen ir un paso por delante, por lo que las empresas se ven obligadas a tomar todas las medidas a su alcance. Si no se toman las necesarias, los atacantes están atentos para tratar de robar dinero, información e incluso interrumpir un negocio.

Gran parte de los ciberataques sí que se pueden prevenir o detectar con prácticas de seguridad básicas. Ser diligente con respecto a la ciberseguridad en el lugar de trabajo y en el hogar puede marcar una gran diferencia.